事件查看器被用于绕过Windows 7/10系统UAC安全功能

编辑: 来源:U大侠 时间:2016-08-17

借助Windows 10磁盘清理工具的高权限,恶意攻击者可以将DLL(动态链接库)文件拷贝到一个不安全的位置。由于不被UAC所标识,其能够发起DLL劫持式攻击。

Windows 10

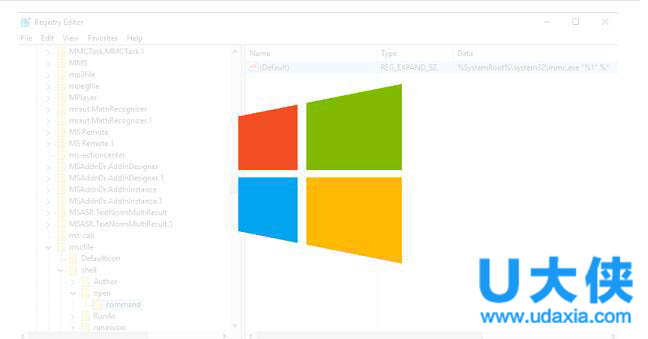

而在今天发布的报告中,两名研究人员结合了无需向文件系统拖动和注入DLL文件的两种方法:这涉及错综复杂的Windows注册表键值,最终可被事件查看器进程(eventvwr.exe)所查询,触发一个高完整性进程的隐藏操作——比如可被UAC所允许通过的事件查看器(被误以为是一种无害的操作)。

当然,这种类型的UAC迂回攻击是有方法阻止的。两名研究人员称,这是一种独特的、此前从未见过的绕过UAC的技术(此前多依赖于进程劫持、特权文件复制、或删除用户PC上的文件)。

如果将UAC级别设置为“始终通知”、或者将当前用户移出“本地管理员”群组,那这类攻击都可被UAC所提醒。

此外,如需监测此类攻击,也可利用签名方法来查找/警示新的注册表条目(特别是在 HKCUSoftwareClasses 下面)。

微软并非将UAC当做是一个“真正的安全特性”,但恶意软件开发者们显然都希望不触发提示,以便静悄悄地潜伏进入受害者的PC。

分享: